Hace algún tiempo dejé en el blog una entrada en la que se mostraba como configurar un enlace wifi punto a punto con un par de antenas Mikrotik SXT. En esta ocasión vamos a ir un paso más allá y vamos a optimizar dicho enlace para sacarle el máximo rendimiento.

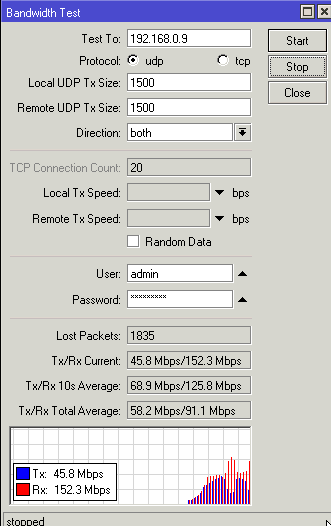

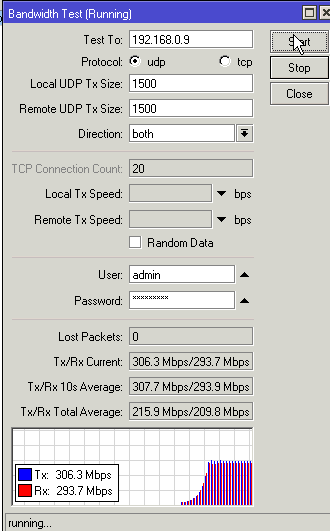

Una vez configurado nuestro enlace punto a punto podemos medir la capacidad del mismo utilizando la funcionalidad de Tools > Bandwidth Test. A través de ella podremos saturar nuestro enlace para determinar su capacidad.

En esta imagen podemos ver, a la luz de los resultados del test, que nuestro enlace Mikrotik SXT no anda muy fino. Por un lado, la capacidad del enlace es asimétrica y no alcanza una tasa de transferencia alta. Por el otro, hay una gran cantidad de paquetes perdidos lo cual no nos augura nada bueno.

Uno de los aspectos que afectan de forma importante a la calidad de nuestro enlace en el nivel de Señal Tx/Rx. Para optimizar nuestro enlace punto a punto los niveles de señal Tx/Rx deberían de situarse entre -45 Db y -60 Db en ambos sentidos.

Para lograr mejorar los niveles de señal tendremos que que manipular los niveles de potencia de las antenas para, de esta forma, aumentar o disminuir la potencia de emisión. En este enlace la distancia apenas alcanza los 200 metros por lo que los Mikrotik SXT se están gritando lo cual provoca distorsión en las señales.

Comenzando siempre por el equipo más lejano modificamos la potencia de las antenas atenuándolas en ambos puntos. De esta forma se obtiene una señal más estable.

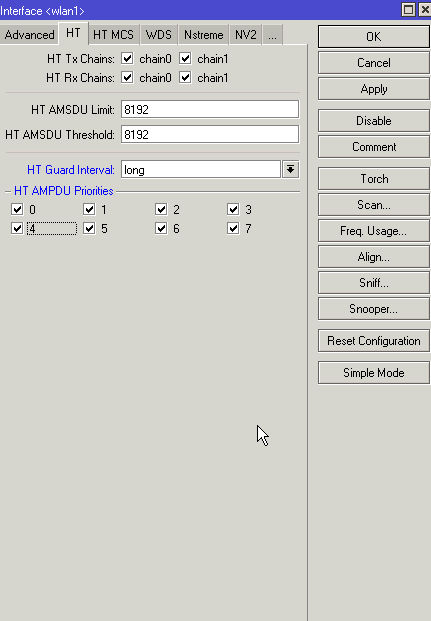

Finalmente, una vez que hemos optimizado el nivel de señal vamos a realizar un ajuste un poco más fino modificando los intervalos de guarda. El propósito de estos intervalos es inmunizar nuestro enlace frente a los retardos, ecos y reflexiones de propagación. Dichos intervalos deben de ser modificados en ambos extremos del enlace. Para ello siempre comenzaremos por el más lejano.

Finalmente, una vez ajustados los nuevos parámetros procedemos a realizar un nuevo Bandwidth Test el cual nos muestra los siguientes resultados:

Como habéis podido comprobar, es posible optimizar tu enlace Mikrotik SXT punto a punto para obtener el máximo rendimiento. No obstante, cuando hablamos de enlaces inalámbricos, la optimización es una labor constante ya que nuevos factores externos pueden dar al traste con nuestras señales.

¿Te ha gustado algún artículo? Apúntate a nuestra lista de correo y podrás recibirlos antes que nadie en tu email. Recibirás como máximo uno por día y podrás cancelar tu suscripción en cualquier momento