La Ingeniería Social es una rama del hacking que concentra sus esfuerzos en lo que ellos creen que es el eslabón más débil de la cadena de seguridad de una empresa: el usuario. Esta ha sido, durante años, la forma más sencilla de obtener una contraseña, los datos de una cuenta bancaria o conseguir instalar algún tipo de troyano en el ordenador de algún usuario.

La Ingeniería Social es una rama del hacking que concentra sus esfuerzos en lo que ellos creen que es el eslabón más débil de la cadena de seguridad de una empresa: el usuario. Esta ha sido, durante años, la forma más sencilla de obtener una contraseña, los datos de una cuenta bancaria o conseguir instalar algún tipo de troyano en el ordenador de algún usuario.

Mediante el engaño la Ingeniería Social consigue el acceso que de otra forma sería muy laborioso obtener. Utilizando medios que le hablan directamente a tu subconsciente, te seduce y distorsiona tu realidad hasta que acabas cayendo en la trampa.

Algunos ejemplos de Ingeniería Social.

Existen multitud de ejemplos de Ingeniería Social y tú, como usuario de internet, has sufrido y sufres continuamente intentos más o menos elaborados de acceder a tus datos, tus contraseñas, etc.

Uno de los médios más utilizados por la Ingeniería Social es el correo electrónico. Aún hoy en día es frecuente recibir un correo electrónico enviado por una persona que quiere conocernos. En otro casos es una chica que nos envía una fotografía. El caso es que, este tipo de correos, van dirigidos a una región de tu cerebro que quiere aferrarse a la única posibilidad entre un millón de que dentro de ese correo haya realmente una fotografía.

Por otro lado están los anuncios que te asaltan en la web asegurándote que, de verdad que si, eres el visitante un millón. Alertas de seguridad que te obligan a hacer click para proteger tu ordenador y formularios web en los que da igual si haces click en cancelar o aceptar, ambas opciones instalan, modifican o alteran tu sistema.

Sé que estos ejemplos parecen muy infantiles y posiblemente crees tener superado este peligro. Efectivamente, este tipo de Ingeniería Social no tiene un público objetivo concreto, sólo trata se llegar al mayor número de personas.

Sin embargo, la verdadera Ingeniería Social tiene un público objetivo concreto, una empresa o un sujeto, y es aquí donde los hackers parten con ventaja. Te conocen, conocen tu empresa y conocen tus gustos. Han hablado contigo por teléfono, te han llamado por tu nombre y se han presentado como técnico de una agencia de telefonía o representante de una empresa de regalos de navidad y van a enviarte una cesta para degustación de forma totalmente gratuita. El caso es que, para enviártela, te han dado la dirección de una web para que te registres, para que pongas tus datos.

El atacante estudia cual será la mejor forma de abordar a su víctima. El teléfono, el correo electrónico o incluso la visita personal. ¿Quién no ha visto las contraseñas en un post-it?

Según Kevin Mitnick, la ingeniería social se basa en cuatro pilares:

- Todos queremos ayudar. Llama a alguien por teléfono y coméntale que si se registra en una determinada web donarás un euro a los niños huérfanos de Singapore.

- El primer movimiento es siempre de confianza hacia el otro. En un principio nadie tiene porqué desconfiar sobre todo si llamas de una ONG.

- No nos gusta decir NO. Muchas personas son incapaces de decir que no a determinadas peticiones correctamente formuladas.

- A todos nos gusta que nos alaben. Principalmente los ataques de ingeniería social hacen que el atacado piense que tiene el control de la situación y que no corre ningún peligro.

Todos estamos expuestos a este tipo de peligros. El caso más reciente de ingeniería social que me he encontrado llegó en forma de correo electrónico a una empresa. Dicho email provenía de una dirección de hotmail del tipo nombreapellido@hotmail.com. El asunto contenía el siguiente texto: A la Atención del Departamento de RR.HH. El contenido del email era una carta de presentación en la que, esta supuesta persona, explicaba que estaba buscando empleo describía una serie de capacidades y aptitudes. Finalmente indicaba que adjuntaba su curriculum vitae en formato word con foto reciente.

Inexplicablemente, la persona que recibió el email se sintió impulsada a abrir el correo. Después de leer que el adjunto contenía una foto automáticamente trató de abrirlo. Sin embargo, por razones de seguridad, los documentos de word que contienen macros no pueden ser abiertos por los usuarios de dicha empresa. Al resultarnos muy extraño que un fichero de estas características contuviera macros decidimos reenviar el correo a los laboratorios de nuestro antivirus el cual confirmó que se trataba de un archivo de word que contenía un código malicioso.

Dentro de una empresa, los usuarios, servidores, elementos de red, etc. forman una cadena. En esta cadena el usuario suele ser el eslabón más débil tal y como afirma la Ingeniería Social.

Image courtesy of [Idea go] / FreeDigitalPhotos.net

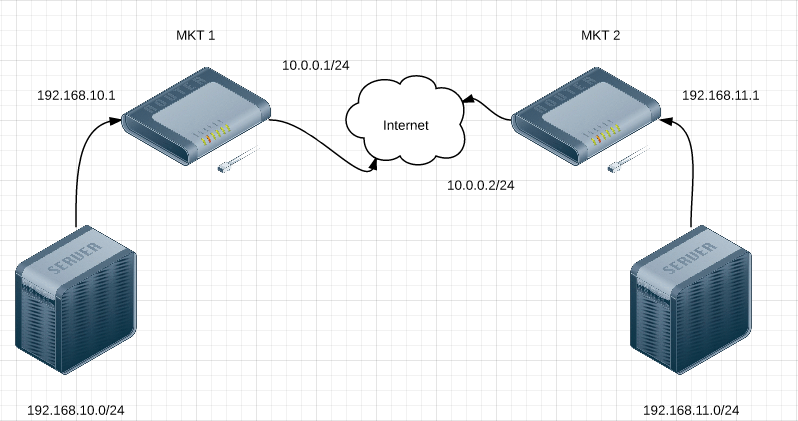

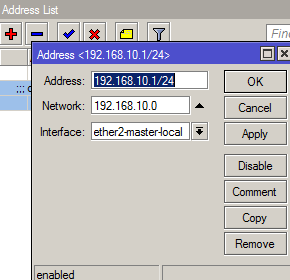

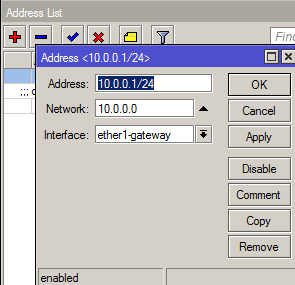

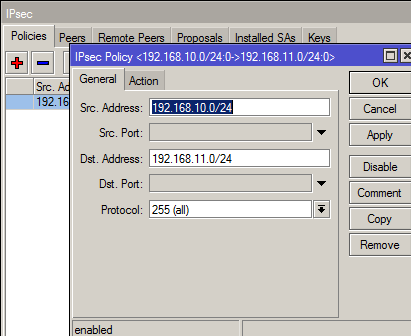

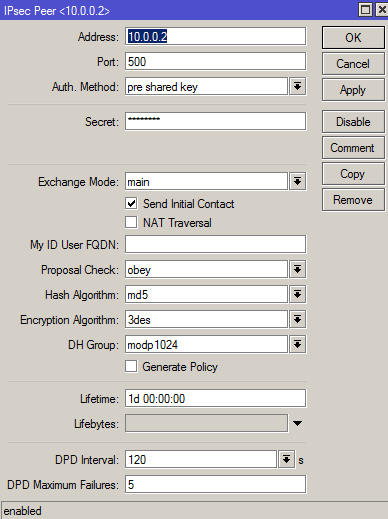

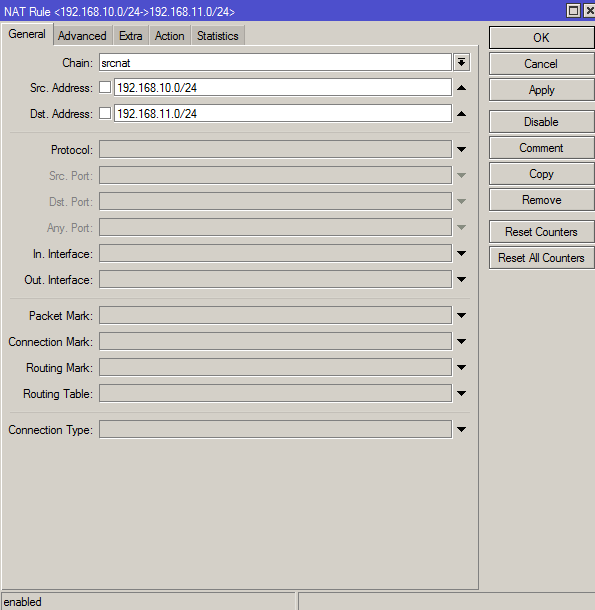

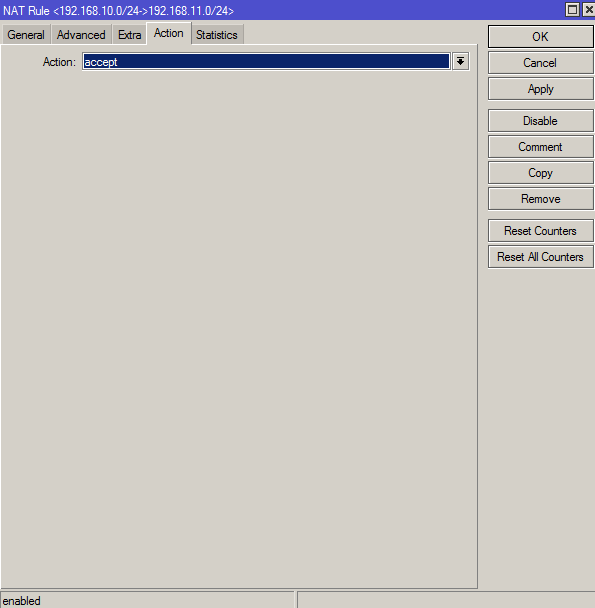

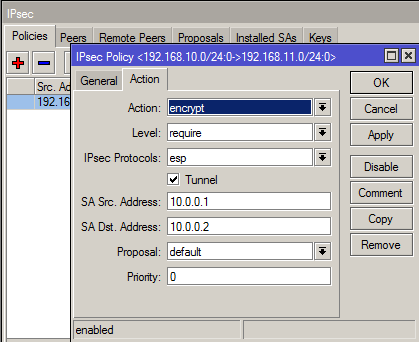

Hace unas semanas comenté la forma de crear un túnel entre dos equipos Mikrotik utilizando Ipsec. En aquella ocasión los equipos que establecían el túnel Ipsec eran a su vez los equipos que hacían NAT para el resto de nuestra red.

Hace unas semanas comenté la forma de crear un túnel entre dos equipos Mikrotik utilizando Ipsec. En aquella ocasión los equipos que establecían el túnel Ipsec eran a su vez los equipos que hacían NAT para el resto de nuestra red.

El pasado 8 de Noviembre un incendio devastó 4 plantas de un edificio del Ayuntamiento de León donde se encontraba el CPD (Centro de Proceso de Datos). Esta información que es real y que puedes ampliar

El pasado 8 de Noviembre un incendio devastó 4 plantas de un edificio del Ayuntamiento de León donde se encontraba el CPD (Centro de Proceso de Datos). Esta información que es real y que puedes ampliar  Cuando te das de alta en cualquiera de las muchas redes sociales a tu alcance ¿eres realmente consciente de la importancia del paso que estás dando? Facebook, twitter, Linkedin, son realmente servicios maravillosos e impresionantes. Gracias a ellos puedes retomar el contacto con amigos de la infancia a los que hacía años habías perdido la pista, puedes compartir fotos, archivos multimedia, etc.

Cuando te das de alta en cualquiera de las muchas redes sociales a tu alcance ¿eres realmente consciente de la importancia del paso que estás dando? Facebook, twitter, Linkedin, son realmente servicios maravillosos e impresionantes. Gracias a ellos puedes retomar el contacto con amigos de la infancia a los que hacía años habías perdido la pista, puedes compartir fotos, archivos multimedia, etc.